Το πρωί της 10ης Αυγούστου, ο Ahmed Mansoor, ένας 46χρονος ακτιβιστής ανθρώπινων δικαιωμάτων από τα ηνωμένα αραβικά εμιράτα έλαβε ένα περίεργο SMS από έναν άγνωστο αριθμό.

Ο τίτλος: "Νέα μυστικά βασανισμού πολιτών στις κρατικές φυλακές" το οποίο μήνυμα περιείχε και ένα Link.

Ο Mansoor, που είχε ήδη πέσει θύμα κυβερνητικών Hacker χρησιμοποιώντας εμπορικά εργαλεία κατασκοπίας από την FnFisher και την Hacking Team, ήταν προσεκτικός γιατί του φάνηκε ύποπτο το μήνυμα και αντί να πατήσει στο Link, το έστειλε στον Bill Marczak, έναν ερευνητή ψηφιακών δικαιωμάτων στο Citizen Lab του πανεπιστημίου παγκοσμίων υποθέσεων του Τορόντο.

Όπως αποδείχτηκε, το μήνυμα δεν ήταν αυτό που φαινόταν. Το Link δεν περιείχε μυστικά, αλλά έναν εκλεπτυσμένο Malware ο οποίος εκμεταλλευόταν τρεις άγνωστες αδυναμίες του λειτουργικού συστήματος της Apple, iOS το οποίο θα έδινε πλήρη πρόσβαση του τηλεφώνου του Mansoor στους Hackers, σύμφωνα με το δημοσίευμα της πέμπτης από το Citizen Lab και την εταιρία κινητής ασφαλείας Lookout.

"Ένα από τα πιο εκλεπτυσμένα εργαλεία ψηφιακής κατασκοπίας που έχουμε δει"

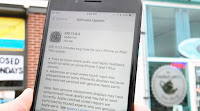

Είναι η πρώτη φορά που κάποιος αποκάλυψε μια τέτοια επίθεση τυχαία. Μέχρι αυτόν τον μήνα, δεν είχε δει κανείς μία προσπάθεια μόλυνσης μέσω "Spyware" σε τρία άγνωστα Bugs ή "zero-days" στα iPhone. Τα εργαλεία και η τεχνολογία που χρειάζονται για μία τέτοια επίθεση, η οποία είναι ουσιαστικά ένα απομακρυσμένο Jailbreak του iPhone, μπορεί να έχει αξία μέχρι και 1 εκατομμύριο δολάρια. Μετά την ειδοποίηση της Apple από τους ερευνητές, η εταιρία δούλεψε γρήγορα και έσπευσε να επισκευάσει τις αδυναμίες του λειτουργικού συστήματος με την ενημέρωση που διέθεσε την πέμπτη iOS 9.3.5.

Η ερώτηση είναι, ποιος κρύβεται πίσω από αυτή την επίθεση και τι χρήσιμοποίησαν για να την επιτυγχάνουν;

Όπως φαίνεται, η εταιρία που παρείχε το εργαλείο κατασκοπίας Spyware και τα εργαλεία που χρησιμοποιήθηκαν για την εκμετάλλευση των "zero-day" αδυναμιών στους Hacker είναι ένας μικρός ισραηλινός παροχέας κατασκοπίας με την ονομασία NSO Group των οποίων φρουρός είναι ο αντιπρόεδρος Mike Murray επονομαζόμενος και ως διανομέας ψηφιακών όπλων.

Οι αναλυτές του Citizen Lab και του Lookout είναι εντυπωσιασμένοι από το νέο τύπο Malware.

"Αντιληφθήκαμε ότι κοιτάζαμε κάτι το οποίο δεν έχουμε ξαναδεί στο παρελθόν. Ουσιαστικά ένα απλό κλίκ στο Link για να κάνεις Jailbreak το iPhone με ένα μόνο βήμα" ο Murray είπε στην Motherboard "Ένα από τα πιο εκλεπτυσμένα εργαλεία ψηφιακής κατασκοπίας που έχουμε δει"

Από την ημέρα της δημιουργίας της το 2010, η NSO δημιούργησε μία φήμη ότι παρείχε εκλεπτυσμένα Malware στις κυβερνήσεις τα οποία στόχευαν τηλέφωνα για τις έρευνες τους, ενώ η χρήση αυτών δεν καταγράφηκε ποτέ. Η εταιρία υποστηρίζει ότι τα προϊόντα της είναι κρυμένα σαν ένα "φάντασμα". Η Εταιρία ήταν τόσο προστατευμένη από τις ενέργειες και τα προϊόντα της που δεν είχε καν ιστοσελίδα, και έδινε σπάνια συνεντεύξεις ή σχόλια στον τύπο. Αλλά μερικές πληροφορίες βγήκαν στο φως, συμπεριλαμβανομένης μίας επένδυσης 120 εκατομμυρίων δολαρίων από μία αμερικάνικη οικονομική εταιρία το 2014 και μια μεταγενέστερη δήλωσε αξία 1 δισεκατομμυρίου.

Ο Malware της NSO, στον οποίο η εταιρία έδωσε το κωδικό όνομα Pegasus, σχεδιάστηκε για να μολύνει αθόρυβα ένα iPhone και να μπορεί να κλέβει όλα τα στοιχεία της συσκευής, καθώς και οποιαδήποτε επικοινωνία γινόταν με αυτό.

"Ουσιαστικά κλέβει όλες τις πληροφορίες από το κινητό σου, παρακολουθεί κάθε κλήση και κάθε μήνυμα, κλέβει όλα τα E-Mail, τις επαφές, ακόμα και τις κλήσεις μέσω FaceTime αφού έχει αποκτήσει πλήρη πρόσβαση στην συσκευή. Επίσης δημιουργεί κερκόπορτα σε κάθε μηχανισμό επικοινωνίας του τηλεφώνου σου." Ο Murray εξήγησε. "Κλέβει όλες τις πληροφορίες από την εφαρμογή Gmail, και όλα τα μηνύματα του Facebook, όλες τις πληροφορίες του Facebookc τις επαφές σου, τα μηνύματα σου και τα πάντα από τα Skype, WhatsApp, Viber, Wechat, Telegram κλπ."

Οι εργαζόμενοι του Citizen Lab Marczak και John Scott-Railton, οι οποίοι κόλλησαν τον ιό πρώτα, τον ανάλυσαν με την βοήθεια του Murray και των συναδέλφων του στο Lookout. Οι ερευνητές έκαναν κλικ στο Link που τους έστειλε ο Mansoor στο "πειραματόζωο" μη ενημερωμένο iPhone τους και το μόλυναν με τον Pegasus, ο οποίος τους έδωσε την δυνατότητα να δουν για ποιο λόγο σχεδιάστηκε ο ιός και τι μπορεί να κάνει.

Η επίθεση στον Mansoor, όπως μπορούσε ένα ακόμα Citizen Lab να ακολουθήσει έως έναν δημοσιογράφο στο Mexico, έδειξε ότι η γνωστές ομάδες Hacking Team και FinFisher δεν είναι οι μόνοι παίχτες στην αναπτυσσόμενη επιχείρηση των προσωπικών εταιριών που παρέχουν υπηρεσίες Hacking στις κυβερνήσεις. Επίσης δείχνει ότι οι πελάτες αυτών των εταιριών οι οποίοι είναι αυταρχικές κυβερνήσεις με αποδεδειγμένο ποινικό μητρώο κατάχρησης των ανθρώπινων δικαιωμάτων και στόχευση ακτιβιστών και αντιφρονούντων, δεν φοβούνται να τις χρησιμοποιήσουν, άσχετου κόστους.

"Αυτό υποδηλώνει την απίστευτη δύναμη του λόγου των δημοσιογράφων και των ακτιβιστών που προσελκύουν τέτοιου είδους ακριβούς Spyware" δήλωσε ο Railton.

Αυτό είναι ένα σημάδι για το τι έρχεται.

"Οι άνθρωποι που βλέπουμε ότι στοχεύονται από αυτά τα μηνύματα καθημερινά - αντιφρονούντες, ακτιβιστές - είναι αυτό το είδος ανθρώπων στην πρώτη γραμμή που δείχνει το τι θα έρθει σε εμάς στο μέλλον." είπε ο Marczak "Οι απειλές που δέχονται σήμερα είναι οι απειλές που μπορούν να δεχτούν στο μέλλον οι απλοί χρήστες"

Ένας εκπρόσωπος τύπου της NSO αρνήθηκε να απαντήσει σε συγκεκρημένες ερωτήσεις που έχουν να κάνουν με την αναφορά, λέγοντας με μια προετοιμασμένη δήλωση ότι "Η εταιρία δεν έχει γνώση και δεν επιβεβαιώνει τις συγκεκριμένες υποθέσεις στην έρευνα σας"

Πως πιάστηκε η NSO

Νωρίτερα αυτό το χρόνο και συγκεκριμένα τον Μάιο, το Citizen Lab αποκάλυψε μια νέα εκλεπτυσμένη ομάδα Hacking την οποία βάφτισε Stealth Falcon. Οι αναλυτές δεν μπορούσαν να το επιβεβαιώσουν αλλά υποψιάστηκαν οτι η Stealth Falcon είχε σχέση με την κυβέρνηση των ηνωμένων αραβικών εμιράτων και ότι στόχευε αντιφρονούντες μέσα και έξω από την χώρα.

Ως Μέρος της έρευνας για την Stealth Falcon, το Citizen Lab ήταν σε θέση να σχεδιάσει μεγάλα κομμάτια από την υποδομή της ομάδας, συμπεριλαμβανομένου τους Server και τις Domain τις οποίες χρησιμοποιούσε η Stealth Falcon για να κλέψει δεδομένα από τα θύματα της στις καμπάνιες Hacking. Αλλά οι αναλυτές δεν μπόρεσαν να βρουν δείγματα του Malware που χρησιμοποίησαν οι Hakcers. Αυτό άλλαξε στις 10 Αυγούστου όταν ο Mansoor έστειλε στον Marczak το ύποπτο μήνυμα:

Μόλις ο Marczak και ο Scott-Railton ήταν σε θέση να το ελέξουν, ακολούθησαν μπερδεμένα Online ήχνη και συνειδητοποίησαν ότι ο Spyware επικοινωνούσε με έναν Server και μία διεύθυνση IP, που είχαν καταγράψει στο παρελθόν επειδή ήταν μέρος της δομής της ομάδας Stealth Falcon. Μετά βρήκαν ότι ο Server ήταν δηλωμένος σε έναν υπάλληλο της NSO που στόχευε στην ίδια διεύθυνση IP.

Μόλις ο Marczak και ο Scott-Railton ήταν σε θέση να το ελέξουν, ακολούθησαν μπερδεμένα Online ήχνη και συνειδητοποίησαν ότι ο Spyware επικοινωνούσε με έναν Server και μία διεύθυνση IP, που είχαν καταγράψει στο παρελθόν επειδή ήταν μέρος της δομής της ομάδας Stealth Falcon. Μετά βρήκαν ότι ο Server ήταν δηλωμένος σε έναν υπάλληλο της NSO που στόχευε στην ίδια διεύθυνση IP.

Επιπλέον, μέσα στον Malware, οι δημιουργοί του άφησαν μία αποκαλυπτική γραμμή κώδικα: "PegasusProtocol" μία αναφορά στο κωδικό όνομα του Spyware της NSO, Pegasus. Οι ερευνητές ήταν σε θέση να βρουν ακόμα περισσότερες διευθύνσεις Domain που σχετίζονταν με την NSO ή την δομή των πελατών της, σημειώνοντας "Ανησυχητικά" οτι μερικοί από αυτούς ήταν σχεδιασμένοι να εκπροσωπούν Φιλανθρωπικούς οργανισμούς όπως τον Ερυθρό σταυρό και άλλους οργανισμούς ΜΜΕ.

Για πρώτη φορά, οι ερευνητές ήταν πλέον σε θέση να ρίξουν μία κανονική ματιά στις δυνατότητες του Malware της εταιρίας. Από την ημέρα της δημιουργίας του το 2010, η NSO έλαβε μία σχεδόν μυθική αύρα με μη-αποδεδειγμένες φήμες για την δύναμη της, ενώ έμενε άγνωστη στο κοινό. Τα στελέχη της μιλούσαν σπάνια στον τύπο και μερικά άρθρα της εταιρίας είναι γεμάτα ασαφές λεπτομέρειες και ανεξακρίβωτες φήμες.

"Ήμαστε ένα ολοκληρωμένο φάντασμα" είπε ο συνιδρυτής της εταιρίας Omri Lavie στον τύπο αμύνης, ένα στρατιωτικό εμπορικό τύπο το 2013.

Ένα μικρό προφίλ που δημοσιεύτηκε το 2014 στην Wall Street Journal, ανάφερε ότι η NSO πούλησε το προϊόν της στην μεξικάνικη κυβέρνηση και έδειξε ενδιαφέρον μέχρι και η CIA. Ο Spyware σύμφωνα με το άρθρο πουλήθηκε σε όλο τον κόσμο.

Τώρα που ο Spyware βγήκε στο φως και οι αδυναμίες Zero-Days διορθώθηκαν, η NSO πιθανόν να μην μπορεί να πει πλέον ότι είναι φάντασμα, αλλά μπορεί η να έχει άλλους άσους στο μανίκι της. Γι'αυτό οι ερευνητές δεν περιμένουν τις εκθέσεις και το Patch της Apple για να σταματήσουν τις ενέργειες της NSO για μεγάλο χρονικό διάστημα.

"Δεν πρόκειται να φαλιρίσουμε την NSO διορθώνοντας αυτές τις αδυναμίες" δήλωσε ο Murray

Επιπλέον ο ιός είναι προγραμματισμένος με ρυθμίσεις που φτάνουν μέχρι το iOS 7, το οποίο υποδηλώνει ότι η NSO προφανώς μπορούσε να χακάρει τις συσκευές iPhone από το iPhone 5 και μετά.

Ο Εκπρόσωπος τύπου της NSO Zamit Dahbash είπε σε μία δήλωση "Στόχος της εταιρίας είναι να βοηθήσουμε για να γίνει ο κόσμος ασφαλέστερος παρέχοντας εξουσιοδοτημένες κυβερνήσεις με τεχνολογίες που θα τις βοηθήσουν να παλέψουν την τρομοκρατία και το έγκλημα"

"Η εταιρία πουλάει μόνο σε εξουσιοδοτημένους κυβερνητικούς οργανισμούς, και συμβαδίζει πλήρως με τους νόμους ελέγχου των εξαγωγών. Επιπλέον, η εταιρία δεν λειτουργεί κανένα από τα συστήματα της, είναι αυστηρά μία εταιρία τεχνολογίας" Η δήλωση επίσης γράφει "Τα συμφωνητικά που υπογράφτηκαν με τους πελάτες της εταιρίας απαιτούν χρήση των προϊόντων της σε νομικά πλαίσια και συγκεκριμένα τα προϊόντα να χρησιμοποιηθούν για την πρόληψη και την έρευνα εγκλημάτων"

Η Apple απάντησε

Οι ερευνητές του Citizen Lab και του Lookout επικοινώνησαν με την Apple με το που βρήκαν την αδυναμία την οποία βάφτισαν Trident. Τους πήρε περίπου 10 μέρες στην Apple για να προγραμματίσουν και να δώσουν την ενημέρωση ασφαλείας. Η ενημέρωση είναι πλέον διαθέσιμη και το Patch είναι μέρος του iOS 9.3.5 την οποία πρέπει να εγκαταστήσει κάθε χρήστης iPhone το συντομότερο δυνατόν.

"Έχουμε γνώση της αδυναμίας και την επισκευάσαμε αμέσως με την έκδοση 9.3.5" δήλωσε ένας εκπρόσωπος τύπου της Apple, αρνούμενος να κάνει περαιτέρω σχόλια.

Ο Dan Guido, CEO της εταιρίας ψηφιακής ασφαλείας Trail Of Bits, ο οποίος εργάζεται συχνά με τα συστήματα της Apple είπε ότι αυτές οι επιθέσεις που σπάνια βρίσκονται καθημερινά είναι αναμενόμενες πλέον. Άσχετα με τις τρεις αδυναμίες του λειτουργικού συστήματος που βρέθηκαν υποστήριξε ότι το iPhone εξακολουθεί να είναι ασφαλέστερη επιλογή σε σύγκριση με το Android.

"Η Apple ανέβασε το κόστος αξιοποίησης αδυναμιών των συσκευών πλέον παραπάνω από κάθε πάροχο, Αλλά αυτό δείχνει την ανάγκη για καλύτερη ανίχνευση αδυναμιών στο iOS" δήλωσε ο Guido, προσθέτοντας ότι σε κάθε περίπτωση "το iOS είναι το μόνο ασφαλέστερο λειτουργικό σύστημα που είναι διαθέσιμο στο κοινό αυτή τη στιγμή"

"Το πρόβλημα είναι το χρειάζεται παρανοϊκή νοοτροπία και φίλους στο Citizen Lab για να δεις αν έχεις Malware ή όχι" - συμπλήρωσε.

Η Ενημέρωση iOS 9.3.5 είναι διαθέσιμη σε όλες τις iPhone συσκευές από το 2011 και μετά iPhone 4S, iPhone 5, 5C, 5S, 6, 6Plus, 6S, 6S Plus και SE και είναι καλό να την εγκαταστήσετε όσο πιο γρήγορα γίνεται .

0 σχόλια:

Δημοσίευση σχολίου